Trang này dành cho chủ sở hữu và người duy trì kho lưu trữ quy tắc Bazel. Bài viết này mô tả cách định cấu hình hệ thống Tích hợp liên tục (CI) Bazel cho kho lưu trữ của bạn để kiểm thử các quy tắc về khả năng tương thích trong trường hợp thực thi từ xa. Hướng dẫn trên trang này áp dụng cho các dự án được lưu trữ trong kho lưu trữ GitHub.

Điều kiện tiên quyết

Trước khi hoàn tất các bước trên trang này, hãy đảm bảo bạn đã thực hiện những việc sau:

- Kho lưu trữ GitHub của bạn là một phần của tổ chức Bazel GitHub.

- Bạn đã định cấu hình Buildkite cho kho lưu trữ của mình như mô tả trong phần Tích hợp liên tục Bazel.

Thiết lập CI Bazel để kiểm thử

Trong tệp

.bazelci/presubmit.yml, hãy làm như sau:a. Thêm một cấu hình có tên là

rbe_ubuntu1604.b. Trong cấu hình

rbe_ubuntu1604, hãy thêm các mục tiêu kiểm thử và bản dựng mà bạn muốn kiểm thử dựa trên việc thực thi từ xa.Thêm kho lưu trữ GitHub

bazel-toolchainsvào tệpWORKSPACEcủa bạn, được ghim vào bản phát hành mới nhất. Ngoài ra, hãy thêm một mục tiêurbe_autoconfigcó tên làbuildkite_config. Ví dụ này tạo cấu hình chuỗi công cụ để thực thi từ xa bằng BuildKite CI chorbe_ubuntu1604.

load("@bazel_toolchains//rules:rbe_repo.bzl", "rbe_autoconfig")rbe_autoconfig(name = "buildkite_config")

Gửi yêu cầu kéo kèm theo các thay đổi của bạn đối với tệp

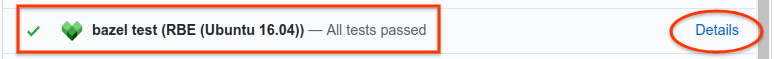

presubmit.yml. (Xem ví dụ về yêu cầu kéo.)Để xem kết quả về bản dựng, hãy nhấp vào Details (Chi tiết) cho yêu cầu kéo RBE (Ubuntu 16.04) trong GitHub, như minh hoạ trong hình bên dưới. Đường liên kết này sẽ xuất hiện sau khi yêu cầu kéo được hợp nhất và các kiểm thử CI đã chạy. (Xem kết quả ví dụ.)

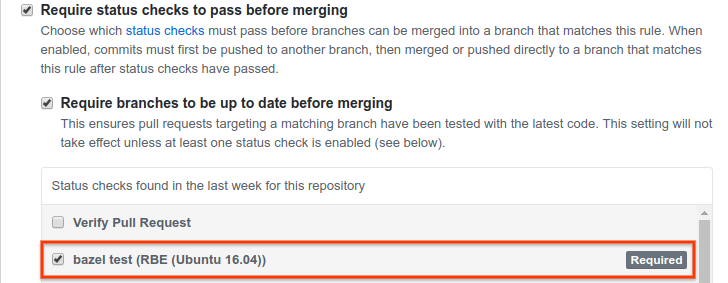

(Không bắt buộc) Đặt chế độ kiểm tra bazel test (RBE (Ubuntu 16.04)) làm một bài kiểm tra bắt buộc phải vượt qua trước khi hợp nhất trong quy tắc bảo vệ nhánh. Chế độ cài đặt này nằm trong GitHub tại Settings > Branches > Branch protection rules (Cài đặt > Nhánh > Quy tắc bảo vệ nhánh), như minh hoạ trong hình sau.

Khắc phục sự cố về bản dựng và kiểm thử không thành công

Nếu bản dựng hoặc các kiểm thử của bạn không thành công, thì có thể là do những nguyên nhân sau:

Các công cụ kiểm thử hoặc bản dựng bắt buộc chưa được cài đặt trong vùng chứa mặc định. Các bản dựng sử dụng cấu hình

rbe_ubuntu1604chạy theo mặc định bên trong một vùng chứarbe-ubuntu16-04. Vùng chứa này bao gồm các công cụ thường dùng cho nhiều bản dựng Bazel. Tuy nhiên, nếu các quy tắc của bạn yêu cầu những công cụ không có trong vùng chứa mặc định, thì bạn phải tạo một vùng chứa tuỳ chỉnh dựa trên vùng chứarbe-ubuntu16-04và thêm những công cụ đó như mô tả sau.Các mục tiêu xây dựng hoặc kiểm thử đang sử dụng các quy tắc không tương thích với việc thực thi từ xa. Hãy xem bài viết Điều chỉnh các quy tắc Bazel để thực thi từ xa để biết thông tin chi tiết về khả năng tương thích với tính năng thực thi từ xa.

Sử dụng vùng chứa tuỳ chỉnh trong cấu hình CI rbe_ubuntu1604

Vùng chứa rbe-ubuntu16-04 được cung cấp công khai tại URL sau:

http://gcr.io/cloud-marketplace/google/rbe-ubuntu16-04

Bạn có thể kéo trực tiếp từ Container Registry hoặc tạo từ nguồn. Các phần tiếp theo sẽ mô tả cả hai lựa chọn.

Trước khi bắt đầu, hãy đảm bảo bạn đã cài đặt gcloud, docker và git.

Nếu đang tạo vùng chứa từ nguồn, bạn cũng phải cài đặt phiên bản Bazel mới nhất.

Kéo rbe-ubuntu16-04 từ Container Registry

Để kéo vùng chứa rbe-ubuntu16-04 từ Container Registry, hãy chạy lệnh sau:

gcloud docker -- pull gcr.io/cloud-marketplace/google/rbe-ubuntu16-04@sha256:sha256-checksumThay thế sha256-checksum bằng giá trị tổng kiểm SHA256 cho vùng chứa mới nhất.

Tạo vùng chứa rbe-ubuntu16-04 từ nguồn

Để tạo vùng chứa rbe-ubuntu16-04 từ nguồn, hãy làm như sau:

Sao chép kho lưu trữ

bazel-toolchains:git clone https://github.com/bazelbuild/bazel-toolchainsThiết lập các mục tiêu vùng chứa chuỗi công cụ và tạo vùng chứa như giải thích trong phần Vùng chứa chuỗi công cụ.

Kéo vùng chứa vừa tạo:

gcloud docker -- pull gcr.io/project-id/custom-container-namesha256-checksum

Chạy vùng chứa tuỳ chỉnh

Để chạy vùng chứa tuỳ chỉnh, hãy làm theo một trong những cách sau:

Nếu bạn kéo vùng chứa từ Container Registry, hãy chạy lệnh sau:

docker run -it gcr.io/cloud-marketplace/google/rbe-ubuntu16-04@sha256:sha256-checksum/bin/bashThay thế

sha256-checksumbằng giá trị tổng kiểm SHA256 cho vùng chứa mới nhất.Nếu bạn tạo vùng chứa từ nguồn, hãy chạy lệnh sau:

docker run -it gcr.io/project-id/custom-container-name@sha256:sha256sum /bin/bash

Thêm tài nguyên vào vùng chứa tuỳ chỉnh

Sử dụng Dockerfile hoặc rules_docker để thêm tài nguyên hoặc các phiên bản thay thế của tài nguyên gốc vào vùng chứa rbe-ubuntu16-04.

Nếu bạn mới sử dụng Docker, hãy đọc những nội dung sau:

Ví dụ: đoạn mã Dockerfile sau đây sẽ cài đặt my_tool_package:

FROM gcr.io/cloud-marketplace/google/rbe-ubuntu16-04@sha256:sha256-checksum

RUN apt-get update && yes | apt-get install -y my_tool_package

Đẩy vùng chứa tuỳ chỉnh vào Container Registry

Sau khi bạn tuỳ chỉnh vùng chứa, hãy tạo hình ảnh vùng chứa và đẩy hình ảnh đó vào Container Registry như sau:

Tạo hình ảnh vùng chứa:

docker build -t custom-container-name.docker tag custom-container-name gcr.io/project-id/custom-container-nameĐẩy hình ảnh vùng chứa lên Container Registry:

gcloud docker -- push gcr.io/project-id/custom-container-nameChuyển đến URL sau để xác minh rằng vùng chứa đã được đẩy:

https://console.cloud.google.com/gcr/images/project-id/GLOBAL/custom-container-name

Ghi lại tổng kiểm tra SHA256 của vùng chứa tuỳ chỉnh. Sau này, bạn sẽ cần cung cấp thông tin này trong định nghĩa nền tảng bản dựng.

Định cấu hình vùng chứa để truy cập công khai như mô tả trong phần có thể truy cập công khai như giải thích trong phần Phân phát hình ảnh công khai.

Để biết thêm thông tin, hãy xem phần Đẩy và kéo hình ảnh.

Chỉ định định nghĩa nền tảng bản dựng

Bạn phải thêm cấu hình nền tảng Bazel vào cấu hình chuỗi công cụ tuỳ chỉnh. Cấu hình này cho phép Bazel chọn một chuỗi công cụ phù hợp với nền tảng phần cứng/phần mềm mong muốn. Để tự động tạo một nền tảng hợp lệ, bạn có thể thêm vào WORKSPACE một mục tiêu rbe_autoconfig có tên buildkite_config bao gồm các thuộc tính bổ sung để chọn vùng chứa tuỳ chỉnh. Để biết thông tin chi tiết về chế độ thiết lập này, hãy đọc tài liệu mới nhất về rbe_autoconfig.